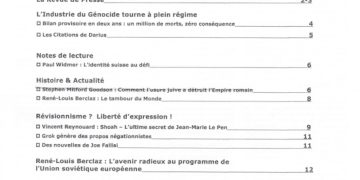

L’opération d’influence israélienne visant à installer Reza Pahlavi comme Shah d’Iran (II)

Citizen Lab a découvert qu’un réseau en ligne avait diffusé des vidéos truquées (deepfakes) pendant les frappes aériennes israéliennes sur la prison d’Evin à Téhéran. Une enquête menée par TheMarker et Haaretz révèle l’existence de campagnes en ligne en persan, indirectement financées par Israël.

Suite et fin de la Partie I.

Évasion de prison

Citizen Lab est surtout connu pour ses travaux sur les logiciels espions et les violations des droits humains et civiques liées aux technologies de surveillance. Mais le laboratoire s’intéresse également à d’autres menaces dans l’espace numérique et a publié plusieurs enquêtes sur la désinformation et les campagnes sur les réseaux sociaux, notamment une opération d’influence pro-iranienne. Le laboratoire vient de révéler une opération pro-israélienne active en persan.

Les conclusions de l’institut, partagées avec TheMarker et Haaretz et vérifiées indépendamment ces dernières semaines, révèlent un réseau de plus de 50 comptes que les chercheurs déterminent avec une grande certitude ne pas être des utilisateurs authentiques, sur la base de multiples indicateurs.

Ces comptes diffèrent de ceux identifiés par les chercheurs israéliens qui ont fait la promotion directe de Gamliel. Citizen Lab a pu identifier les faux utilisateurs grâce à diverses méthodologies et outils ; certains ont révélé que les photos de profil de nombreux utilisateurs étaient générées par intelligence artificielle.

Tous les comptes identifiés par Citizen Lab comme faisant partie du réseau ont été ouverts en 2023, mais sont restés inactifs jusqu’à leur activation successive, voire simultanée, sur la plateforme X au début de cette année, ce qui laisse penser qu’ils participaient à une campagne coordonnée et inauthentique. L’activité de ces comptes s’est intensifiée avec le déclenchement de la guerre contre l’Iran.

Le réseau comprenait de faux comptes X se faisant passer pour de vrais utilisateurs, mais il était également lié à la page X @TelAviv_Tehran, une sorte de plateforme de diffusion. Les faux utilisateurs associés à la campagne ont amplifié le contenu de la page, notamment des vidéos d’intelligence artificielle produites exclusivement par celle-ci.

Parmi les vidéos générées figurait un extrait montrant le guide suprême iranien Ali Khamenei dans le rôle d’Hitler, inspiré de la célèbre scène du film « La Chute » où le dirigeant nazi s’emporte contre ses généraux. Cette vidéo, générée par intelligence artificielle et montrant Khamenei en pleine crise de colère, a été diffusée exclusivement par la page @Tel Aviv_Tehran et un autre compte du réseau.

Le cas le plus frappant reliant ce réseau de comptes à Israël est une campagne en ligne qui a coïncidé avec une campagne dans le monde réel : la frappe israélienne contre la tristement célèbre prison d’Evin, qui abrite des dissidents iraniens.

Cette campagne est au cœur du nouveau rapport de Citizen Lab, intitulé « Évasion de prison ».

La frappe israélienne a eu lieu vers 11h15 le 23 juin et a duré environ une heure. À 11h52, avant même les premiers reportages des médias iraniens sur l’attaque, les comptes du réseau ont commencé à signaler des « explosions aux abords de la prison ». Ces publications, accompagnées d’un X, visaient à faire croire que les comptes appartenaient à des Iraniens résidant dans la région.

Quelques minutes après midi, alors que le bombardement de la prison était toujours en cours et que les médias iraniens commençaient à couvrir l’incident, un autre compte lié au réseau a publié une vidéo montrant prétendument une explosion dans la prison, laissant entendre que c’était l’origine des bruits entendus plus tôt. Les différents comptes identifiés comme appartenant au réseau ont ensuite relayé la vidéo les uns après les autres.

Cette vidéo, comme l’a révélé une enquête du New York Times , n’était pas une vidéo authentique du lieu de l’attentat. Mais cette découverte est intervenue après sa diffusion par des médias du monde entier. La page @Tel Aviv_Tehran a également relayé l’extrait, que les chercheurs affirment avoir été créé par intelligence artificielle.

Les chercheurs de Citizen Lab attribuent cette campagne à Israël ou à un acteur agissant pour son compte. Ils fondent cette affirmation sur la chronologie des événements, notamment sur le fait que des comptes du réseau ont été parmi les premiers à rapporter la frappe et ont réussi à créer et à diffuser de fausses images pendant l’attaque ou immédiatement après.

« L’activité de ces profils semble avoir été synchronisée, au moins en partie, avec la campagne militaire menée par les Forces de défense israéliennes contre des cibles iraniennes en juin », a écrit Citizen Lab. « Nous estimons que, bien que techniquement possible, il est fort improbable qu’une tierce partie, sans connaissance préalable des plans de Tsahal, ait pu préparer et publier ce contenu dans un délai aussi court. »

« Mort à Khamenei » à 20h

Après la frappe, les comptes ayant diffusé la vidéo, ainsi que d’autres contenus du réseau, ont incité les Iraniens à se rendre en prison pour « libérer leurs proches ». Citizen Lab a conclu que cette campagne visait à créer des troubles susceptibles de déstabiliser le régime. D’autres publications de ce type ont également été découvertes sur l’autre réseau mis au jour par les Israéliens.

Avant même le raid sur la prison, des messages et des vidéos circulaient déjà sur X, dans cet esprit, après le début de la guerre. « Téhéran est sans défense », écrivait un utilisateur, tandis qu’un autre suggérait aux habitants de prendre d’assaut les banques et de retirer leur argent. Selon des informations parues dans les premiers jours du conflit, un groupe de hackers pro-israéliens a attaqué une banque iranienne liée aux Gardiens de la révolution.

La campagne a également tenté de s’approprier une manifestation authentique d’Iraniens appelant à se rassembler sur leurs balcons à 20h et à crier « Mort à Khamenei » et « Mort au dictateur ». Des comptes du réseau pro-israélien se sont unis pour amplifier le message, qui a bénéficié d’un réel soutien malgré le caractère fallacieux de la campagne. Par exemple, des comptes ont diffusé de fausses vidéos des appels populaires qui étaient réellement lancés, tout en reprenant les hashtags associés à la véritable manifestation.

Une fausse vidéo de l’explosion sur le site de l’attaque contre la prison d’Evin, qui abrite des opposants au régime des ayatollahs.

L’intelligence artificielle n’est pas le seul facteur. Une vidéo découverte par Citizen Lab a probablement été modifiée par une personne. Cette vidéo, ainsi que d’autres, a connu un succès bien plus important que celles publiées lors de l’attaque de la prison, certaines dépassant les 20 000 vues et l’une d’entre elles les 60 000, à l’instar de la vidéo de Gamliel qui a permis de découvrir l’autre réseau.

Les chercheurs ont déterminé que la campagne pro-israélienne comprenait également une fausse information et une vidéo truquée d’un chanteur iranien interprétant une chanson de protestation. Par exemple, le réseau a diffusé une capture d’écran d’un faux article de BBC Persian concernant la fuite de hauts responsables iraniens ; BBC Persian a confirmé n’avoir jamais publié cet article.

L’analyse de divers comptes identifiés par Citizen Lab révèle que le réseau est également lié à plusieurs chaînes Telegram qui ont également encouragé les manifestations en Iran, notamment en utilisant de véritables problèmes au cœur des mouvements de protestation iraniens.

Près de dix groupes Telegram différents, incitant à manifester et liés aux comptes X de la campagne, ont été découverts. Parmi eux, des groupes abordaient des sujets tels que la crise de l’eau en Iran, la mauvaise gestion des infrastructures et la corruption. Un avatar de la campagne se faisait passer pour une Iranienne sur X et gérait même une page Instagram et un groupe Telegram destinés aux femmes, où de véritables Iraniennes étaient invitées à « partager leur histoire dans un espace sécurisé ».

Cette pratique n’est guère différente de celle employée par les acteurs pro-iraniens contre Israël. Les sujets sensibles en Israël, comme l’hostilité de certains religieux envers la communauté LGBTQ+, ou les critiques à l’égard de Netanyahu ou du coût de la vie, ont été au cœur de la désinformation iranienne en Israël ces dernières années.

Selon l’acte d’accusation déposé contre un jeune Israélien recruté par l’Iran via les réseaux sociaux pendant la guerre, il était contraint de fournir à ses contacts des photos des dégâts causés par les frappes de missiles iraniens et était rémunéré pour cela. C’est l’autre face de la guerre d’influence qui oppose Israël et l’Iran.

« Si les autocraties ont souvent recours à de tels outils et tactiques, tant au niveau national qu’international, les gouvernements démocratiques devraient s’abstenir d’adopter les mêmes méthodes », a déclaré Alberto Fittarelli, qui a dirigé l’étude menée par Citizen Lab. « Attribuer les opérations d’influence à leurs acteurs et commanditaires nécessite des indicateurs techniques rarement accessibles au public. Le plus souvent, ce sont les plateformes de médias sociaux qui détiennent ces données. »

D’après des sources proches des campagnes israéliennes en langue persane, certains faux comptes mis au jour par Citizen Lab portent des traces de leur participation à la seconde campagne émanant d’Israël. Ces faux utilisateurs emploient parfois le hashtag #KingRezaPahlavi, partagent des photos et des discours du fils du shah et appellent à la restauration de la monarchie Pahlavi.

Gur Megiddo et Omer Benjakob, Haaretz, 3 octobre 2025

Les auteurs : Gur Megiddo et Omer Benjakob sont des journalistes d’investigation pour Haaretz , journal de référence d’Israël, spécialisés dans l’intersection entre la politique et la technologie.

Jeune Nation TV

Jeune Nation TV

C’est un échec de « Révolution colorée » dont le mode opératoire est celui de la CIA et du Mossad et cela est bien compris depuis le Maïdan de 2014. Depuis la guerre des 12 jours qui a vu la panique de Bibi devant l’utilisation de missiles hypersoniques en priant Trump d’intervenir, les Iraniens auraient pu détruire les deux usines de dessalement qui fournissent en eau potable cet état génocidaire, puis en neutralisant également l’aéroport Ben Gourion et le port d’Haïfa. Fait important les Iraniens ne sont plus prêts à recevoir des baffes pour réagir, ils ont modifié leur doctrine militaire et s’arrogent le droit de ‘tirer les premiers », ce ne sera plus Fontenoy, mais attention à la doctrine Sanson. En attendant, le parti des mollahs peut maintenant purger le pays des traîtres et éliminer les agents du Mossad.

Un shah pas Razé et Paslavé… Le CiA baisse